OS X: Änderungen seit Flashback

Es sind nun fast zwei Jahre vergangen als laut Medienberichten die Mac-Welt untergehen sollte. Flashback wäre erst der Anfang einer Welle von Schädlingen, die auf OS X zurollen würde. Tatsächlich ist seitdem nichts Vergleichbares mehr bekannt geworden. Digitale Systeme kennen kein Glück, sondern nur Ja oder Nein. Ich bezweifele, daß wir das Glück haben, alle Malware-Autoren hätten plötzlich keine Lust mehr gehabt, Macs anzugreifen. Viel mehr halte ich nüchterne technische Gründe für die Ursache, daß nach einer ganzen Serie von Flashback-Varianten sich keine weiteren Mutationen mehr erfolgreich verbreiten können.

Schädling, Abwehr und Vernichtung

Die erfolgreichste Flashback-Variante nutzte einen Fehler im Java-Plugin für Webbrowser aus. Besuchte man eine Webseite, die ein böswilliges Java-Applet enthielt, konnte es aufgrund dieses Bugs aus seiner Sandbox ausbrechen und Daten auf die Platte schreiben. Auf die Details bin ich in einer Tiefenanalyse: Der Flashback-Trojaner – Wie der bisher erfolgreichste Mac-Schädling funktioniert eingegangen.

Dies sind die Gründe, warum es keine vergleichbaren Wiederholungen mehr gab:

- Apple hat den Bug im Java-Plugin behoben, so daß dieses Einfallstor geschlossen wurde. Die dafür bestehenden Flashback-Versionen greifen ins Leere.

- Damit OS X immer zeitgleich mit den anderen Plattformen mit Java-Updates versorgt wird, kommen die nun auch für den Mac von Oracle selbst. Bislang kam es zu Verzögerungen, weil Apple neue Java-Verionen, sobald sie verfügbar waren, noch selbst anpassen mußte. Ein Schädling hat nun weniger Zeit eine neue Java-Lücke auszunutzen.

- Apple schickte schon vor Flashback mit den Software-Updates ein kleines Killerprogramm raus, das einmalig während des Updates gezielt definierte Schädlinge löschte. Man konnte es auch manuell herunterladen. Gelangt ein neuer Schädling zu nennenswerter Verbreitung, paßt Apple den Killer an und verteilt ihn per Software-Update flächendeckend erneut. Der User bekommt außer einem Hinweis, falls er betroffen war, nichts davon mit. Für Flashback gab es einen solchen Spezial-Killer auch. Dieser räumte die Epidemie beiseite.

- Da Browser-Plugins immer eine potenzielle Gefahr, eine zusätzliche Angriffsfläche im Browser sind, wurde nach Flashback ein Mechanismus eingeführt, der Plugins mit bekannten Sicherheitsproblemen ausschaltet. Auch das passiert automatisch. Der User bekommt einen entsprechenden Hinweis vom System. Apple schickt die jeweils aktuelle Information an alle Macs. Dadurch kann eine Infektioswelle im Handumdrehen gestoppt werden.

- Apple hat macOS-Versionen ab Mac OS X Lion 10.7.4 gehärtet, indem dynamische Libraries nicht mehr über die DYLD-Startvariablen in der Datei "~/.MacOSX/environment.plist" geladen werden.

Alle Maßnahmen zusammen machen den Mac zu einem sehr unwirtlichen Ziel für Schad-Programme, die Browser-Plugins angreifen. Am wichtigsten dabei ist das aus User-Sicht vollautomatische weltweite Abschalten betroffener Plugins, was weitere Infektionen stoppt, bis fehlerbereinigte Versionen der Plugins ausgeliefert werden.

Bereits installierte Schädlinge werden mit einem neu erstellten speziellen Killer gelöscht, auf den sich die Malware-Autoren

nicht vorbereiten können, denn sie wissen nicht, was Apple per Software-Update rausschicken wird. Anscheinend liegt die

jeweils letzte Version des Killers unter /usr/libexec/mrt, wobei mrt augenscheinlich für Malware Removal Tool

steht.

Zum Glück keine AV-Software

Handelsübliche Antiviren-Software wäre allein schon deshalb nicht so effektiv, weil sie im Gegensatz zu Apples Software-Update-Funktion, nicht 100% aller Macs erreicht.

Darüber hinaus berücksichtigen Malware-Autoren bekannte AV-Software bei ihren Angriffen. So mancher Schädlinge greift die AV-Software selbst an, weil sie Code unter hohen Rechten zu bieten hat und typischerweise sehr komplex und darum erfahrungsgemäß oft fehlerhaft ist. Vergleiche dazu das Kapitel 6 in A Bug Hunter's Diary. Apples Killer-Update hingegen ist eine sehr schlanke Software, die nur einmal läuft und deren aktuelle Version vorher unbekannt ist.

Normale AV-Software steht auf verlorenem Posten, weil sie ein Problem lösen will, das nachweislich unlösbar ist: Neue Programme als schädlich oder unschädlich einzustufen. Die Details beschreibe ich in der Nicht-Machbarkeit von Anti-Viren-Software. AV-Software ist gezwungen, bei stetig wachsender Malware-Anzahl immer komplexer und intelligenter zu werden, was sie wiederum fehleranfälliger macht. Ein Teufelskreis, den Apple zum Glück vermeidet. Apple packt das Übel an der Wurzel, indem es die Sicherheitslücken mitsamt zugehörigem Plugin schlicht deaktiviert und falls nötig, einen simplen Killer rausschickt, der nur eine einfache Aufgabe hat.

Noch was drauf?

Wer als User selbst noch etwas tun möchte, um seinen Mac effektiv abzusichern, kann eine Silberkugel gegen Driveby-Infektionen lesen und mit ClickToPlugin Plugins immer nur manuell starten, denn Plugin-Malware verwendet immer einen nichtsichtbaren Bereich, kann also nicht manuell aktiviert werden.

Ansonsten bin ich ganz klar Anti Anti-Virus. Und damit zufällig mal einer Meinung mit den beiden größten Mac-Hackern. Im Gegenzug bin ich gar nicht der Meinung der AV-Firmen wie beispielsweise Kaspersky. Denn Ambitionen wie Kaspersky fordert Sicherheitslöcher in iOS, machen AV-Hersteller selbst zur Bedrohung.

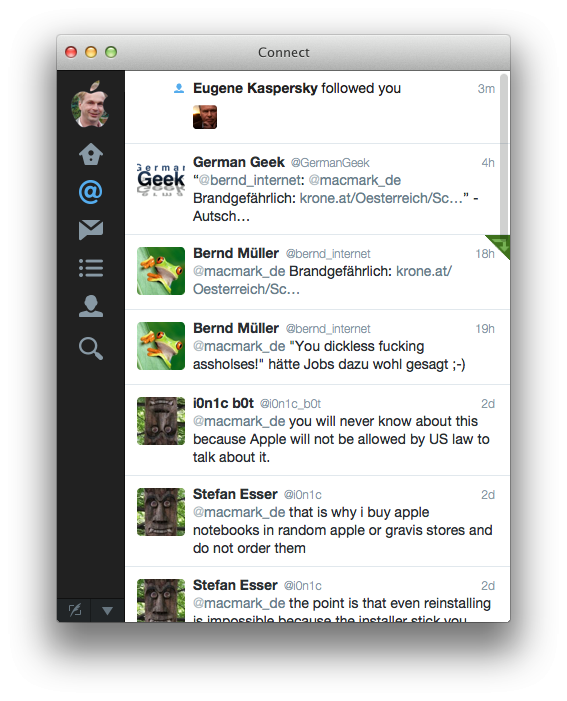

Am 13. Dezember 2012 folgte er mir offenbar auf Twitter:

Link: warcraft.realmacmark.de/blog/osx_blog_2014-01-a.php